ニュースなどでも目にする機会が増えたマルウェア「Emotet(エモテット)」。海外では100万ドル(約1億円)もの被害にあった事例もあるほど非常に危険なマルウェアです。本コラムでは、Emotet(エモテット)の特徴や対策方法について紹介いたします。

Emotet(エモテット)とは・・・

Emotet(エモテット)とは、2014年に発見された非常に強い感染力を持つマルウェアです。発見以降、活動と再開を繰り返していましたが、2019年11月末にメディアに取り上げられたことで、広く知られることになりました。2021年1月にEUROPOL(欧州刑事警察機構)による停止措置が奏功し、以降、国内のEmotet感染は激減していました。しかし、2021年11月頃から再び活動開始の報告が増えてきている状況です。

Emotet(エモテット)の特徴

Emotetは、メールを使って他のパソコンへ感染を拡大していきます。自分の知る取引先や顧客になりすます巧妙な手口によって、Emotetのウイルスメールと気が付くことは難しく、知らずに添付ファイルを開封することで端末に感染してしまいます。

Emotetの巧妙な手口とは・・・

感染を狙うメールは、実際どのようなものなのでしょうか?

【正規のメールへの返信を装う】

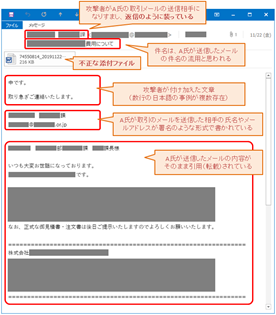

現在確認されているEmotetの攻撃メールで、特に注意が必要なのが「正規のメールへの返信を装う手口」です(図1)。この例は、取引先に送信したメールが丸ごと引用され、返信されてきたかのように見える内容で、ウイルスを含む不正なファイルが添付されています。

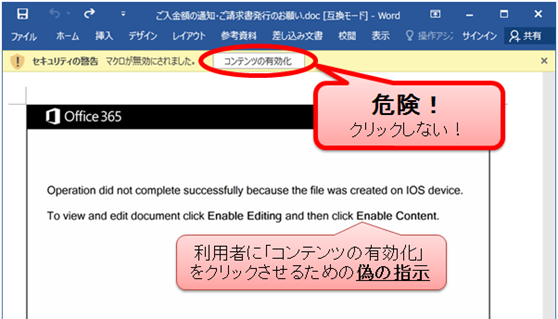

添付ファイルを開くと、office等のロゴと共に、『コンテンツの有効化』や『編集を有効にする』を要求されます(図2)。

そもそもこのボタン、‘パソコン上で文書ファイルに埋め込まれているマクロ(プログラム)等の実行を許可する’という意味なのですが、深く考えずにクリックしている方も多いのではないでしょうか?

文書ファイルを開くだけでは感染しませんが、このボタンをクリックすると、悪意のあるマクロが動作し、Emotetに感染してしまうのです。

【URLのリンクを悪用する】

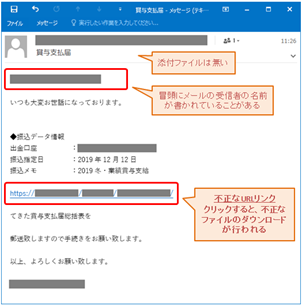

不正なファイルが添付されているメールとは異なり、「日本語のメールの中に不正なURLリンクが記載された攻撃メール」も確認されています(図3)。このリンクをクリックすると、外部ウェブサイトに設置された不正ファイルがダウンロードされます。ダウンロードされた不正ファイルは、前述の悪意のあるマクロが埋め込まれたものと同様であるため『コンテンツの有効化』のボタンをクリックすると感染してしまいます。

【パスワード付きZIPファイルが添付されている】

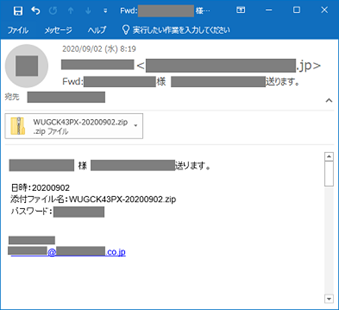

最近報告が増えているのが、「パスワード付きZIPファイル」が添付された攻撃メールの手口です(図4)。この手口では、添付ファイルが暗号化されているためメール配送経路上でのセキュリティ製品の検知・検疫をすり抜け受信者の手元に攻撃メールが届いてしまう確率が高く、注意が必要です。

ZIPファイルには、これまで同様のマクロの仕掛けられたファイルが含まれています。

Emotet(エモテット)に感染するとどうなる?

Emotet感染すると、具体的に以下の被害が生じます。

①個人情報や企業秘密など重要な情報が盗まれる

情報を盗むモジュールも一緒にダウンロードされるため、認証情報やネットワーク内にある重要な情報も外部に流出してしまいます。

②ネットワークにつながっている端末に感染し拡大する

Emotetは自己増殖するワーム機能を持っています。そのため、一度侵入を許すとセキュリティの隙間を探し出し、ネットワーク内の他の端末へ拡大していきます。

③ランサムウェアなどの他の強力なマルウェアに感染する

Emotetの侵入を許すと、他のマルウェアが次々とダウンロードされ、被害が拡大してしまいます。ダウンロードしたマルウェアには、デバイスメモリの上だけで動作するものなど、利用者に解析されにくい工夫をされているものもあります。

④踏み台にされ社外に感染を広げる

盗んだ情報が悪用され、メールのやり取りのある宛先へ、正規メールを装ったEmotetのばらまき攻撃が行われてしまいます。顧客への踏み台にされることで、注意喚起だけでなく補償の対応が必要になる可能性もあります。

Emotet(エモテット)の感染を疑ったら?

日ごろからセキュリティに対する意識を強め、対策を行うことはもちろんですが、Emotetに万が一感染してしまった場合の対処法について紹介します。

【Emotet感染の有無をチェックする】

PCERT/CC(ジェーピーサートコーディネーションセンター)から公開されているEmotet専用の感染確認ツール「EmoCheck(エモチェック)」で、Emotetの感染状況を確認することができます。どの端末のどこにエモテットが感染・潜伏しているのかを確認し、自社で可能であれば駆除も行いましょう。

【感染した端末のネットワークをインターネットから遮断する】

Emotetの感染が疑われる端末をネットワークから、また、感染が疑われる端末がつながっているネットワークを外部のインターネットから遮断しましょう。

感染してから間もない場合には、他の端末に感染を広げるリスクを下げることができるため、確実に実施しましょう。

【他のマルウェア感染の有無を確認する】

「EmoCheck(エモチェック)」で感染が確認できなかった場合でも、続けて他のマルウェアの感染の確認を行いましょう。感染の疑われた端末の繋がっていたネットワーク内すべての端末を対象にウイルス対策ソフトでフルスキャンを実行しましょう。

【感染したアカウントのメールアドレスとパスワードを変更する】

Emotetはメール経由で外部に感染を拡大させていくため、感染したアカウントのメールアドレスやパスワードの変更を必ず行ってください。感染した端末から変更すると、変更したパスワードも盗まれてしまうことがあるので、他の端末から行いましょう。

感染した端末は初期化し、アカウント自体を削除・変更しても支障がない場合は、新しく作り直すことで今後の対策となります。

Emotetの攻撃メールは文面も複数のバリエーションが報告されており、最近では「新型コロナウイルス」に関する情報を装う攻撃メールなどの報告もあります。また、日本語で書かれた攻撃メールの文章も自然な日本語で対応を促すなど、一見、攻撃メールと判断するのは非常に難しくなっているのが現状です。

しかし、攻撃メールの内容は巧妙化していますが、日ごろからEmotetへの警戒を高めるとともに、

身に覚えのないメールの添付ファイルは開かない

メール本文中のリンクをクリックしない

OSやアプリケーション、

セキュリティソフトを常に最新版にするなど

基本的な対策を行うことが、Emotetの感染を防ぐ大きなポイントとなります。

Emotetに限らず、日ごろから一人ひとりがセキュリティに対する意識を高め対策を行うことが、サイバー攻撃に対する最も効果的な方法になります。

今一度、社内のセキュリティ対策を振り返ってみてはいかがでしょうか。

<参考>

「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて:IPA 独立行政法人 情報処理推進機構

警視庁 サイバーセキュリティ対策本部